- 대문자 X 옵션

- 보안뉴스 보면서 공부

- Log4j

- 데일리시큐리티 kisa 국정원 보안뉴스 계속 보기 SNS 하지말고~~

- 크롤러 하나 만들어서 메일로 확인하기

- 감지는 alert을 보면 됨 예시) 26개

- 규칙은 event 항목을 보면됨 (Limits 아래에 Event :)

- alert tcp any any <> any any (msg:"size between"; dsize:770<>855; sid:10000001;)

- 많은 공격기법에 대해서도 박학다식해야 한다.

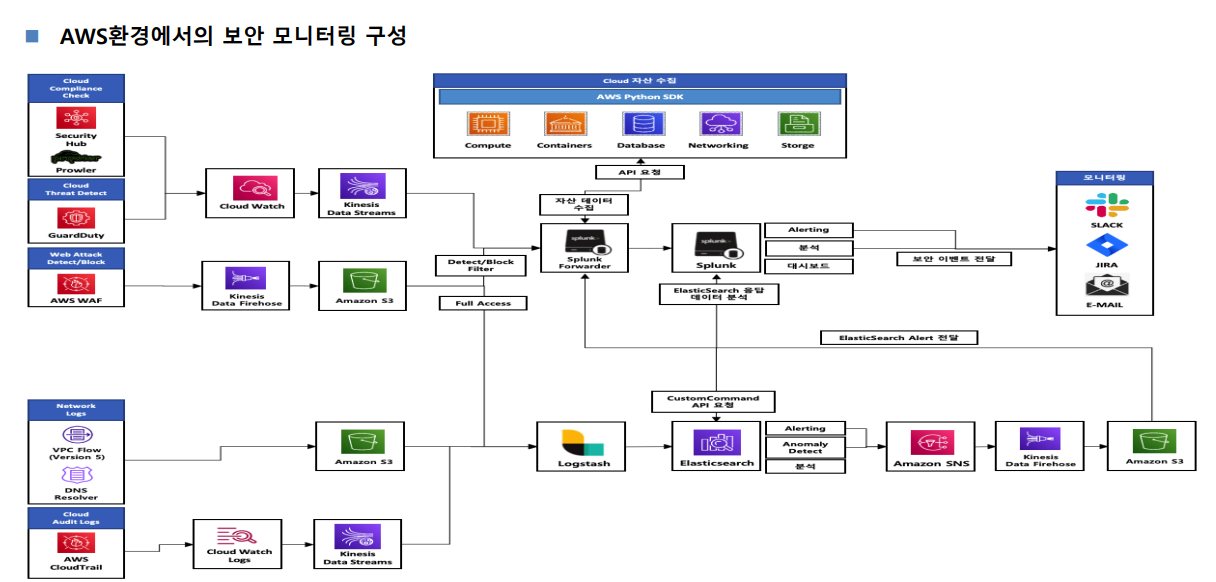

aws 로그 분석

※ 클라우드 환경 -> watch

※ 다이렉트로 가지고올건지

클라우드와 관련된건 Strings으로 뽑아와야한다.

클러스터라는 노드를 가지고 있다면 관리는 편하다 구성이 복잡해질 수 있다.

1.watch로 로그를 보내기

2.splunk로 로그를 받기

순서도

1.IAM에서 role 생성

2.사용자계정 access key 생성

3.EC2 생성,1 에서 생성한 role 연결

4.cloudwatch agent 설치

root 권한으로 설정해주기!

5. 서비스 설치(httpd=apache)

5-1 서비스 실행

5-2 collectd 설치

6. cloudwatch agent 설정

/opt/aws/amazon-cloudwatch-agent/bin/amazon-cloudwatch-agent-ctl -a fetch-config -m ec2 -s -c file:/opt/aws/amazon-cloudwatch-agent/bin/config.json

7. 서비스 접근

- EC2에서 허용가능 URL로 접근

8.log 수집 확인

Security onion 설치

:: 트래픽 분석 및 로그분석을 위한 플랫폼

pcap

:: ELK, Sguil, snort, suricata ...

RedTeam : Kali